На заре интернета сети были небольшими, а все маршрутизаторы находились в безопасных местах. Каждое устройство, подключенное к интернету, защищало себя от установки нежелательных соединений, поэтому никто не заботился о защите передаваемых данных.

Канальный, сетевой и транспортный уровни были сосредоточены лишь на передаче данных и решении задач крупной распределенной сети. К концу 1980-х годов популярность интернета возрастала, а в 1994 году случился настоящий интернет-бум. Именно в это время возникли вопросы безопасности и конфиденциальности сетевого трафика.

С появлением возможности осуществлять покупки онлайн возникла необходимость пересылки по сети таких данных, как номера кредитных карт или банковских счетов. Так вопросы защиты данных вышли на первый план. Затем они стали еще острее, поскольку с развитием беспроводных технологий, таких как Wi-Fi, защита данных требовалась при выполнении любых действий в интернете. На сегодняшний день существует два основных подхода к защите сетевой активности.

Суть первого подхода состоит в том, что все сетевое оборудование (маршрутизаторы и каналы связи) физически находятся в безопасных местах, иными словами, никто не сможет контролировать трафик во время его прохождения по сети. Такой подход не представляется целесообразным при наличии большого количество маршрутизаторов, принадлежащих различным организациям. Несмотря на то что операторы маршрутизаторов придерживаются строгих алгоритмов выполнения процедур и следуют политике безопасности, рано или поздно проблемы все же возникнут. Например, как только вы решите подключиться к Wi-Fi, перехватить данные сможет любой злоумышленник.

Сущность второго подхода заключается в шифровании данных. Так, данные зашифровываются на исходном устройстве, передаются по физическому каналу и затем расшифровываются на конечном устройстве. При таком подходе злоумышленники, конечно, могут увидеть ваши данные, но расшифровать их – нет. Также шифрование гарантирует невозможность внести изменения в передаваемые данные.

Шифрование и дешифрование данных

Не секрет, что концепция шифрования данных возникла тысячи лет назад. Например, римские военачальники шифровали послания друг для друга с помощью кода Цезаря. Такой тип шифрования является одним из самых известных. Его сущность заключается в сдвиге символов в сообщении (в обычном тексте) на фиксированное число позиций в алфавите (так получается зашифрованный текст).

Затем зашифрованное сообщение может быть направлено к получателю любым, даже самым небезопасным способом, например курьером. Курьер не сможет прочитать текст сообщения, поскольку для человека, не знакомого с таким типом шифрования, он будет представлять собой не более чем набор случайных символов. Восстановить исходное сообщение мог только получатель. Для этого он просто сдвигал все символы обратно. Ниже представлены примеры обычного и зашифрованного текстов (со сдвигом на единицу).

Обычный текст: «Иди к реке»;

Зашифрованный текст: «Йей л сёлё».

Процесс преобразования простого текста в шифр называется «шифрование», а обратный процесс – «дешифрование». Кодом Цезаря люди пользовались около 150 лет назад, но для современного мира он слишком прост. Новейшие методы шифрования представляют собой более сложные алгоритмы. Однако все они вы- страиваются по принципу секретного ключа, доступ к которому имеют две стороны.

Два типа ключей шифрования

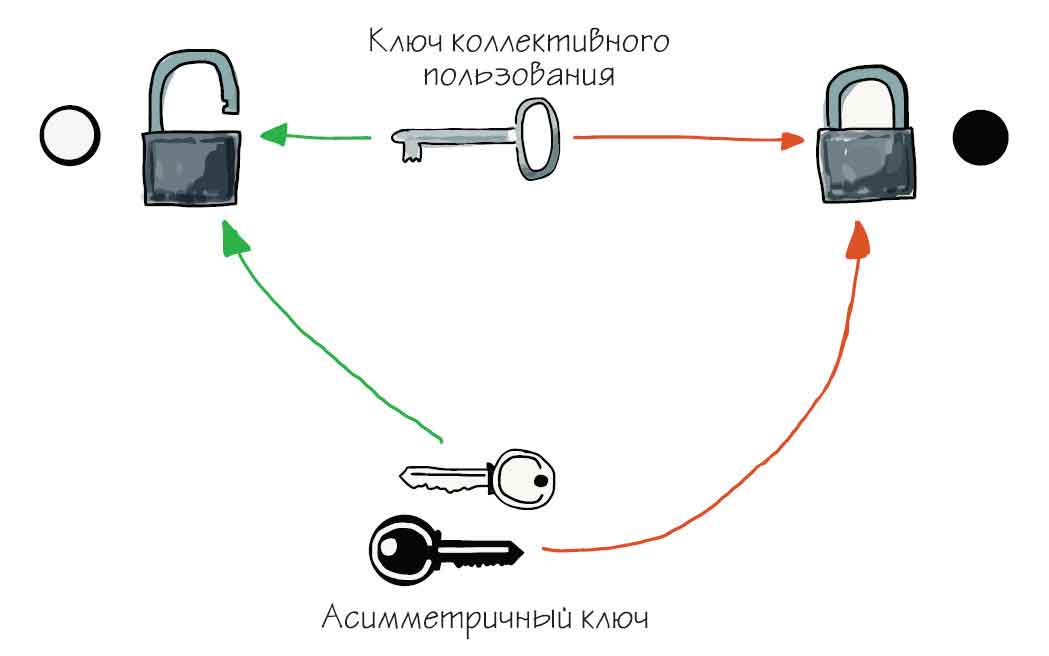

Традиционный способ шифрования передаваемых данных – использование секретного ключа коллективного пользования (пароля, словесного выражения, числа), который знали бы только отправляющая и получающая стороны. Дешифровать сообщение без такого ключа не представляется возможным.

На ранних этапах развития интернета, перед тем как отправить зашифрованное сообщение, один человек звонил другому по телефону и сообщал ему ключ шифрования. Такой способ мог быть применим только для нескольких пользователей, но по мере увеличения их числа он становился все менее эффективным.

Например, компания может иметь миллионы клиентов, и позвонить каждому из них просто не представляется возможным. Передавать ключи шифрования коллективного пользования через интернет также небезопасно, поскольку злоумышленники могут отследить и перехватить незашифрованное сообщение, содержащее ключ. Также злоумышленники могут перехватить сообщение, дешифровать его, изменить содержимое и зашифровать повторно, а после чего отправить его на конечное устройство. Оно в свою очередь де- шифрует сообщение и не узнает, какие именно изменения внесли злоумышленники. Таким образом, ключи шифрования коллективного пользователя не подходят для защиты трафика в условиях существования триллионов пар устройств, взаимодействующих по сети.

В 1970-х годах была разработана концепция асимметричного ключа шифрования. Ее сущность заключается в том, что один ключ используется для шифрования сообщения, а другой – для его дешифрования. Устройство, которое будет получать зашифрованные данные, выбирает ключ шифрования и ключ дешифрования. Затем ключ шифрования отправляется на устройство, которое будет отправлять данные.

Оно в свою очередь зашифровывает данные и отправляет их. Далее принимающее устройство восстанавливает исходное сообщение с помощью ключа дешифрования. Так, согласно этой концепции, ключ шифрования называют открытым, так как он может передаваться другим устройствам, а ключ дешифрования – закрытым, поскольку он не может быть передан другому устройству.

Очень часто такой тип называют шифрованием с открытыми/закрытыми ключами. Благодаря разработке такой технологии злоумышленники могут получить только открытый ключ (как правило, в незашифрованном виде) и зашифрованный текст, который невозможно дешифровать без закрытого ключа. Угадать закрытый ключ также практически не- возможно, поскольку он зашифровывается с помощью математических операций с большими простыми числами. Итак, с появлением технологии открытых/закрытых ключей оставался единственный вопрос: как реализовать ее в сетевой модели.

Слой защищенных сокетов (SSL)

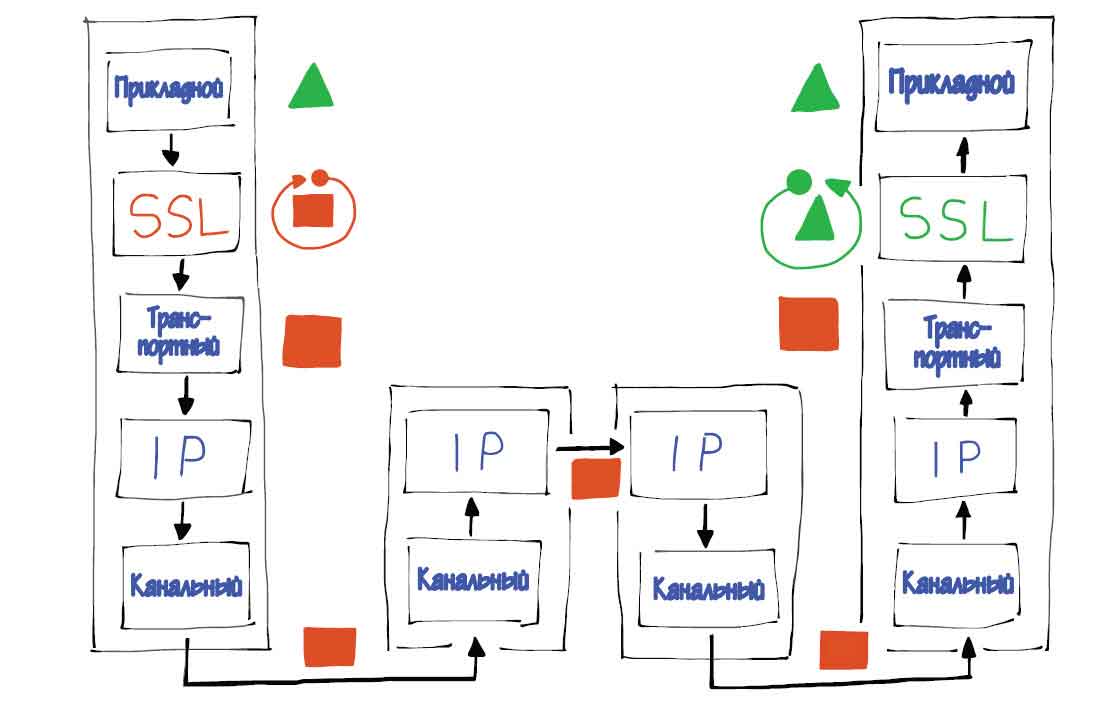

Поскольку проблемы безопасности вышли на первый план почти через 20 лет после разработки интернет-протоколов, при их решении для инженеров было крайне важно не нарушить существующую интернет-архитектуру. Поэтому они решили добавить дополнительный уровень между транспортным и прикладным.

Они назвали его «слой защищенных сокетов» (Secure Sockets Layer – SSL), или «протокол за- щиты транспортного уровня» (Transport Layer Security – TLS). Таким образом, когда приложение запрашивало транспортный уровень установить соединение с удаленным хостом, оно также могло запросить, чтобы соединение было зашифрованным или не- зашифрованным. Если было запрошено зашифрованное соединение, транспортный уровень зашифровывал данные перед разбивкой потока на пакеты.

Таким образом, этот процесс не влиял на работу транспортного, сетевого и физических (канальных) и прикладного уровней.

Шифрование представляло собой простое и прозрачное дополнение к транспортному уровню, благодаря чему не возникало необходимости в замене маршрутизаторов сетевого и канального уровней. Также для обеспечения безопасности не пришлось менять оборудование канального уровня. На прикладном же уровне единственным изменением было внедрение возможности осуществления приложением запроса на шифрование (при необходимости).

Шифрование трафика веб-браузера

Веб-браузеры и веб-серверы работают на прикладном уровне, поэтому пользователи зачастую даже не обращают внимание на то, какие соединения они используют, – зашифрованные или незашифрованные. Для того чтобы указать, что взаимодействие с веб-сервером должно проходить по зашифрованному соединению, веб-браузер меняет префикс «http:» на «https:». После этого в окне браузера появляется значок замочка, который сообщает пользователю, что веб-сайт, на который он переходит, защищен.

Установка https-соединений, шифрование и дешифрование данных всегда сопряжены с дополнительными накладными расходами, ввиду чего какое-то время https-соединения использовались только для страниц, содержащих пароли, номера банковских счетов или другие конфиденциальные данные. Однако со временем, по мере роста скорости сетей и повышения эффективности реализаций https, шифрование стало применяться всякий раз, когда пользователь взаимодействовал с веб-сервером, на котором имелась его учетная запись. Сегодня же наблюдается тенденция к использованию https-соединений для всего веб-трафика.

Сертификаты безопасности и центры сертификации

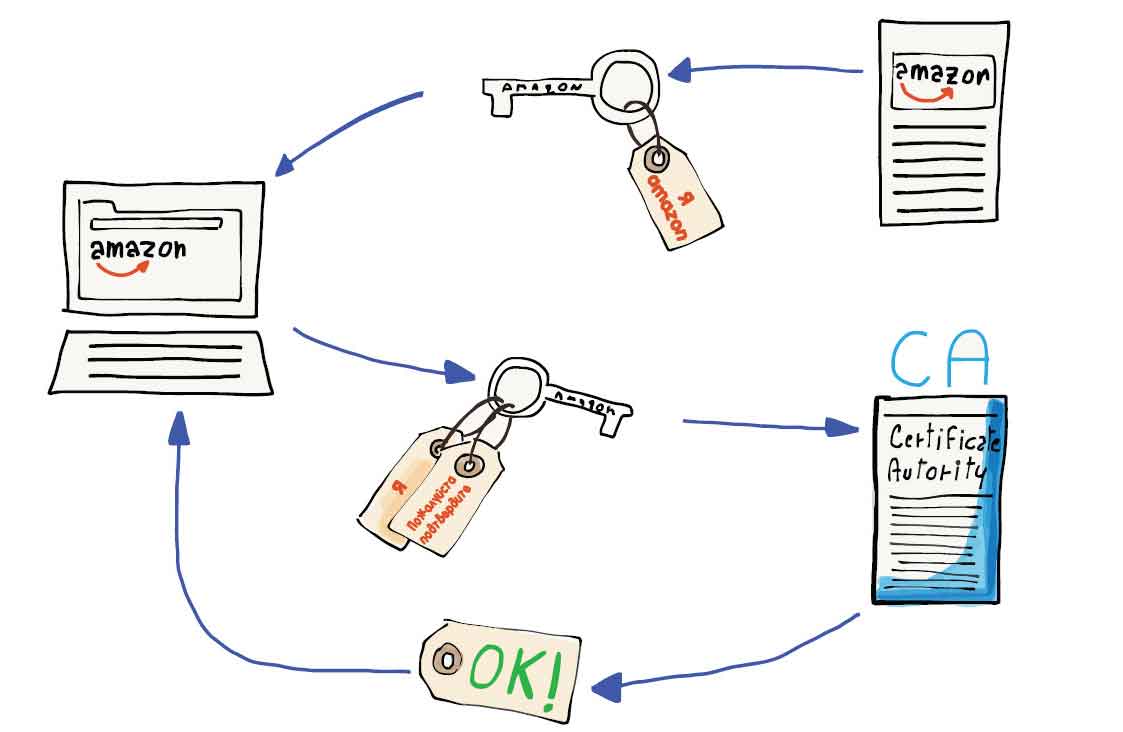

Несмотря на то что асимметричное шифрование позволяет переда- вать ключи шифрования по небезопасным сетям и использовать эти ключи для шифрования передаваемых данных, существует еще одна проблема безопасности. Она заключается в достоверности открытых ключей шифрования.

К примеру, пользователь может быть уверен, что заходит на сайт www.amazon.com, но злоумышленники могут перехватить трафик и выдать за нужный вам сайт любой другой, предоставив при этом вашему устройству открытый ключ шифрования. Так, ваш веб-браузер будет шифровать информацию о ваших банковских счетах с помощью ложного открытого ключа и отправит информацию прямо в руки мошенникам. И, поскольку злоумышленники предоставили открытый ключ, они также имеют и закрытый, что позволит им расшифровать вашу конфиденциальную информацию. Так, вашему устройству необходимы гарантии того, что ключи являются достоверными.

Достоверные ключи всегда подписываются цифровой подписью центра сертификации (Certificate Authority – CA). При соответствующей настройке на вашем устройстве уже будет информация о ряде широко известных центров сертификации. Поэтому, если устройству попадется ключ, подписанный одним из таких центров, оно доверится ему и будет использовать его для шифрования и передачи данных. Если же ваше устройство получит ключ, не имеющий соответствующей подписи, перед отправкой данных с использованием такого ключа оно уведомит вас о потенциальной угрозе безопасности. Если вы видите такое уведомление, лучше всего отказаться от передачи данных по этому соединению, а также выяснить причину возникшей проблемы.

Заключение

Поскольку на момент того, как обострились вопросы безопасности данных, интернет существовал уже около 20 лет, главной задачей инженеров было обеспечить защиту данных, не нарушив уже устоявшуюся четырехуровневую модель. Лучшим решением было сделать безопасность дополнением к транспортному уровню. Именно поэтому протоколы, обеспечивающие безопасную передачу данных, называются «слой защищенных сокетов» (SSL) и «протокол защиты транспортного уровня» (TLS).

Создание асимметричного шифрования позволило решить проблему передачи ключей, существовавшую в подходах, где применялось шифрование ключей коллективного использования. Благодаря асимметричному шифрованию открытые ключи могут передаваться через небезопасные носители. Таким образом, можно установить безопасное соединение через небезопасное. Обеспечение безопасности транспортного уровня никак не повлияло на работу сетевого, канального и прикладного уровней. Данный подход гарантирует, что все данные, передаваемые через соединения, будут зашифрованы, перед тем как покинут ваше устройство.

Учитывая популярность беспроводных соединений, таких как Wi-Fi, которые подвержены атакам злоумышленников, при работе с ними рекомендуется использовать исключительно защищенные соединения. Заменяя префикс URL-адреса «http:» на «https:», веб-браузеры переходят на использование защищенного соединения. К слову, по префиксу пользователи могут определить тип соединения. Достоверность ключей шифрования таких соединений гарантируется центрами сертификации, подтверждающими, что ключ действительно принадлежит той организации, на чей веб-сайт вы пытаетесь зайти.

Алгоритм безопасности транспортного уровня представляет собой надежный и в то же время простой механизм, позволяющий защищать данные в масштабе триллионов пар взаимодействующих устройств.